Wäre das gegangen? Die Löschung?

Man hätte natürlich alles schön vorbereiten müssen: Attila hatte Kai, der ja noch immer aus der Ferne mit Attila socialte, ohnehin gebeten, seinen WordPress-Blog einzurichten und zu sichern. Wäre ein Ausgangspunkt gewesen, sich dort einzumischen …

Da WordPress immer im Backend Scans und Brute Force Attacken ausgesetzt ist, wäre es nicht schwer gefallen, Attila von der Notwendigkeit erhöhter Sicherheitsmaßnahmen zu überzeugen. Bei Attila kein Problem, denn so wie er gestrickt ist, glaubt er sofort alles, auch, dass er einen VPN-Dienst auf seinem MacBook einrichten muss, um mit dessen fester IP überhaupt noch auf den Admin-Bereich zugreifen zu können.

Wir sagen nicht, dass Attila so … naiv ist, sowas zu machen. Sicher nicht, nein. Aber die Möglichkeit wäre da gewesen. Stellen wir uns einfach vor, was hätte passieren können.

Attila hätte sich an die Arbeit gemacht. Stellen wir uns einfach mal vor, wie Attila brav auf seinem Mac einen VPN-Dienst installiert – könnte man einen Schritt weiter gehen und ihn auch dazu bringen, als angeblichen Bestandteil davon einen MITM-Proxy mit dem dazugehörigen Zertifikat … zu installieren?

Wir sagen nicht, es sei so gewesen. Das anzunehmen wäre dumm, denn schließlich ist Attila ein sAmUrAi! Ein kRiEgEr!

Aber wenn …

Der Einfachheit halber hätte man das Zertifikat von mitm.it nutzen können. Die Zielperson muss da nur downloaden und einbinden.

Aber da hätte die Gefahr gelauert, dass er, der alles Hinterfragende, stutzig wird. „Ich google doch nur Sachen“. Erinnert ihr euch? Mit etwas Glück hätte er angenommen, dass MITM irgendwas mit der Uni in den USA zu tun hat. Ein Media-Server von denen MITMedia. Aber mit Pech würde er den folgenden Satz finden:

mitmproxy is a set of tools that provide an interactive, SSL/TLS-capable intercepting proxy for HTTP/1, HTTP/2, and WebSockets.

DAS wäre übel.

Aber gehen wir mal davon aus, dass unser Enthüller, der, der über alles die Wahrheit herausfindet und das über Google, dass der nicht hinterfragt. Wahnsinn, aber gehen wir mal davon aus.

Denken wir einfach mal an, dass er weiter getan hat, wie man ihm sagte. Stellen wir uns vor, der große Anföhrer hätte sein MacBook genommen, das MacBook, auf dem er vielleicht unter dem Usernamen – sagen wir mal – „himmer18“ arbeitet. (Es ist natürlich irrwitzig anzunehmen, dass Attila sich ausgerechnet bei diesem für ihn so wichtigen Namen verschreiben könnte, aber die Vorstellung ist … lulzig.) Versuchen wir uns vorzustellen, er hätte einen MITM-Proxy und ein dazugehöriges Zertifikat auf seinem MacBook installiert …

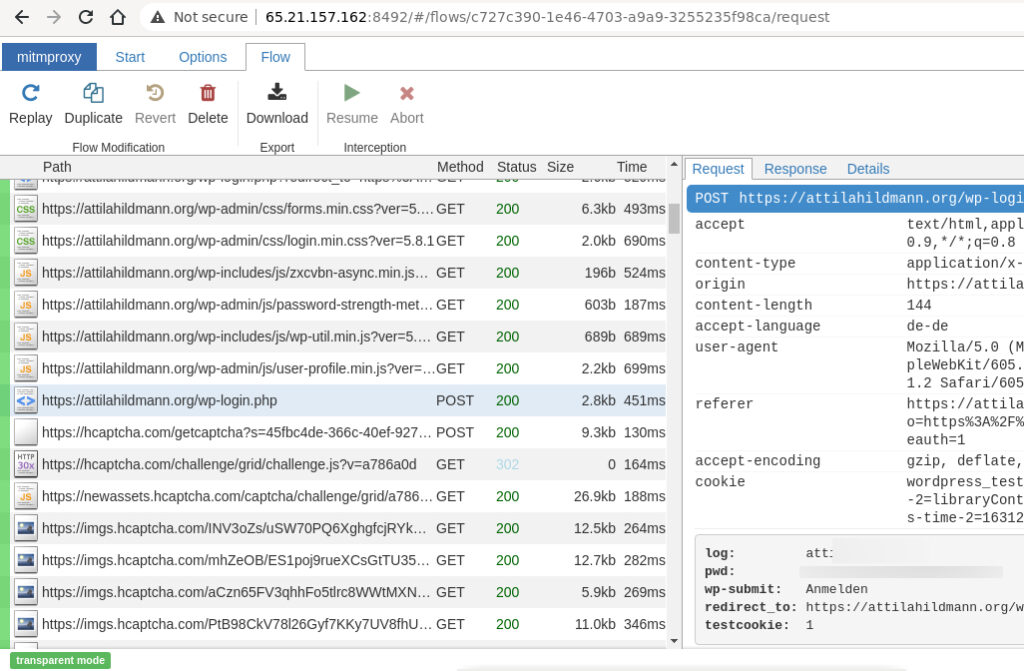

Für alle, die es nicht wissen: ein MITM-Proxy ist ein Tool, mit dem man den gesamten Webtraffic eines Gerätes abfangen kann. MITM steht für Man-in-the-middle, eine beliebte Angriffstaktik beim Haxxorn. Der Angreifer steht dabei entweder physisch oder – heute meist – logisch zwischen den beiden eigentlichen Kommunikationspartnern, hat dabei mit seinem System vollständige Kontrolle über den Datenverkehr zwischen zwei oder mehreren Netzwerkteilnehmern und kann die Informationen nach Belieben einsehen und sogar manipulieren. Man kann Passworte und Logins, Bankdaten und mehr abfischen, zum Beispiel das des WP-Logins.

Wir sagen nicht, es es sei so gewesen, aber hätte so sein können, oder?

Das sähe dann so oder so ähnlich aus.

So wäre man doch jederzeit über Attilas Traffic auf dem Laufenden, wüsste, was er tut und wann. Ach, diese Vorstellung ist schön.

Noch schöner wäre es, man hätte die Möglichkeit, bei Attila eine Remote Shell auf dem MacBook zu installieren, über die man in der Chaos-Nacht Zugriff auf das Gerät nehmen könnte, wenn es denn über Nacht läuft. Wir sagen nicht, es sei so gewesen … aber bei Attila, bei dem bekanntermaßen die weltweit ins Internet eingespeisten Informationen instantan zusammenlaufen, damit er sie multihemisphär-zerebral auswerten und die Wahrheit sagen kann, ist doch der Rechner immer an. Er schläft doch nicht. Dann hätte man nur auf wenig Traffic warten, Remote Shell öffnen und Befehle eingeben müssen.

Aber seien wir realistisch, irgendwann schläft halt jeder mal ein … Stellen wir uns einen schnarchlappigen Attila vor, der beim Einpennen noch eben den Deckel vom MacBook schließen konnte. Dann wäre die Show beendet.

Vorerst. Denn wir lassen mal die Fantasie spielen.

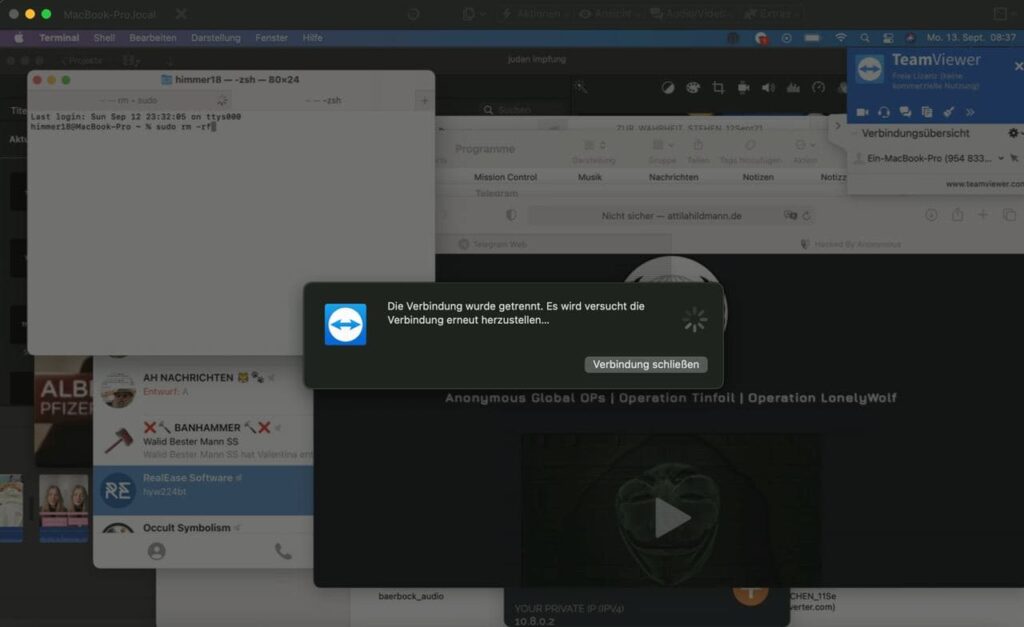

Wir sagen nicht, es sei passiert, aber denkbar wäre, dass am Morgen nach dem Aufwachen in einer für ihn fremden, völlig ungewohnt ruhigen Welt, dass er sich da bei einem Vertrauten gemeldet hat. Natürlich wäre es in einem solchen Fall notwendig gewesen, dass der … mitspielt, Panik vortäuscht, Panik, dass Attilas Macbook auch etwas geschehen sein könnte, er müsste Attila auffordern, schnell den Teamviewer mit Remote-Zugriff zu starten, um prüfen zu können, ob dort schon Angriffe laufen. Diese Funktion der Teamviewer-Software – Remote-Zugriff – erlaubt es, nicht nur den Monitor/Desktop des entfernten Rechners anzuschauen, sondern direkt auf dem Rechner zu arbeiten. Also auf Attilas Rechner.

Man kann sich das kaum vorstellen, dass es so lief, und wir sagen auch nicht, es sei geschehen, aber denken wir das weiter.

Man hätte fix auf dem Mac eine Root Shell öffnen können. Bei einer Root Shell muss man ein Root-Passwort eingeben. Und, ja, wir wissen, es fällt so unglaublich schwer zu glauben, dass Attila bei vielen seiner Geräten dasselbe dämliche Passwort nutzt, er der so klug ist, dass er der nächste Zuckerberg werden wollte (nur besser). Aber nehmen wir an, es sei so ein Passwort, eines mit Begriffen aus dem Dritten Reich, dann hätte man …

Eine Serie von Befehlen einzugeben, die jedoch nichts absichern, wie man Attila hätte weismachen müssen, sondern wichtige Systemverzeichnisse auf dem MacBook löschen, wäre kinderleicht gewesen. Solche Befehle:

sudo rm -rf /Users

sudo rm -rf /LibraryMan, könnt ihr euch das vorstellen? Wenn man das hätte machen können damals am Morgen nach der Chaos-Nacht?

Wir sagen nicht, es sei so passiert, und es ist ja auch schlechterdings völlig abwegig, man lässt ja niemals jemanden an seine Brieftasche, seine Lederjacke und seine Root Shell. Alte Weisheiten, einfach mal erwähnt. Attila kennt die sicher.

Aber wenn er sie nicht kennt, man hätte nach diesen Befehlen lachend zusehen können, wie das Macbook aus dem Internet verschwindet … über den MITM-Proxy … von dem wir nicht behaupten, er habe je existiert …

… weg wäre das MacBook, und das ohne seine persönlichen Daten zu löschen. Das könnte dann ungefähr so aussehen, wobei wir … ihr wisst schon.

Nasenkaffe. Wäre das ein Spaß gewesen.

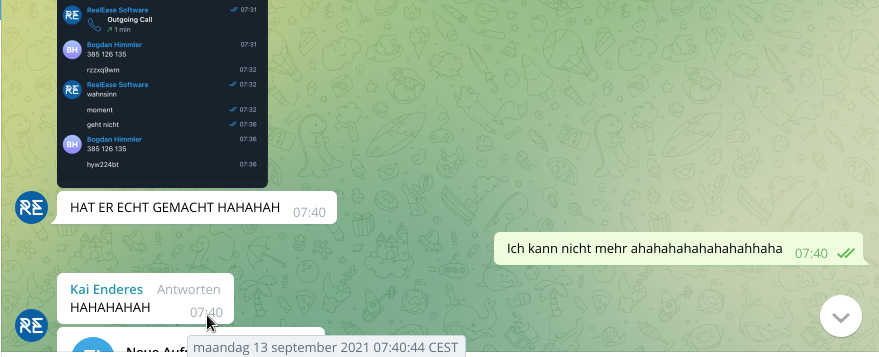

Aber wir behaupten natürlich nicht, dass es so gewesen ist, am Morgen des 13. September um 07:40 Uhr, denn das würde ja bedeuten, die Leute, die an der Chaos-Nacht teilnahmen, wären seit mehr als 24 Stunden wach gewesen …

Nein, das alles ist zu abwegig, um es sich auch nur vorzustellen.

Nein.